|

Notre magasin Rue Albert 1er, 7 6810 Pin - Chiny Route Arlon - Florenville (/fax: 061/32.00.15 |

Le cours HARDWARE 2 Informatique: Serveurs, réseaux et communication |

| YBET informatique | CONTACT |

17. Exercice: connexion routeur - firewall hardware avec un modem ADSL RJ45.

17.1. Modem ADSL Tornado Copperjet 812 - 17.2. Routeur - Firewall Hardware - Switch - 17.3. Paramétrage réseau et INTERNET des PC connectés - 17.4. Quelques exemples de tentatives d'intrusions et autres.

Sans la pratique, la théorie ne sert pas à grand chose (et sans théorie, la pratique devient rapidement incompréhensible). Cet exercice de partage de connexion reprend la connexion et le paramétrage d'un routeur - firewall matériel avec un modem ADSL RJ45 (un routeur utilisé comme pont, simple modem ADSL), le tout connecté à un réseau Ethernet. Cette installation professionnelle sécurisée est réservée aux entreprises. La formation INTERNET reprend plusieurs chapitres sur le partage de connexion INTERNET (méthodes, modem USB, routeur / modem).

Si vous achetez un modem directement à votre fournisseur d'accès, pas de problème, il est configuré grâce à un fichier spécifique. Par contre, si vous achetez un appareil à l'extérieur, vous devez pratiquement réinventer la roue, sans support technique. Les trucs donnés ici serviront (je l'espère) à faciliter la vie pour d'autres connexions ADSL. Les paramètres Internet donnés ci-dessous sont spécifiques au fournisseur d'accès SKYNET (belgique), Paramètres de connexion reprend ces paramètres pour divers fournisseurs d'accès

17.1. Le modem - routeur ADSL

Le modem ADSL

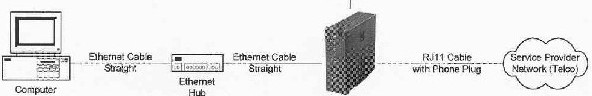

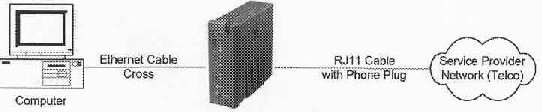

RJ45 utilisé ici intègre un routeur. Deux modèles de connexion sont proposés:

en réseau Ethernet.

Le modem ADSL

RJ45 utilisé ici intègre un routeur. Deux modèles de connexion sont proposés:

en réseau Ethernet.

- Soit connexion réseau avec un HUB (ou un switch). L'appareil est alors utilisé comme routeur ADSL et permet directement le partage de la connexion Internet.

- Soit, connexion directement sur un PC munis d'une carte réseau Ethernet 10 (ou 100). Dans ce cas, l'appareil est utilisé comme modem ADSL.

Nous utiliserons une connexion similaire à la deuxième solution. Le deuxième appareil (un firewall - routeur Hardware) ci-dessous servira lui de routeur et le routeur Tornado sera utilisé en "mode Pont" (finalement comme simple modem). Remarquez la différence de connexion au niveau du câble RJ45. Dans le cas d'un PC, on utilise un câble croisé RJ45. Dans notre cas, comme il s'agit d'un router et non d'un HUB, nous utiliserons également un câble croisé.

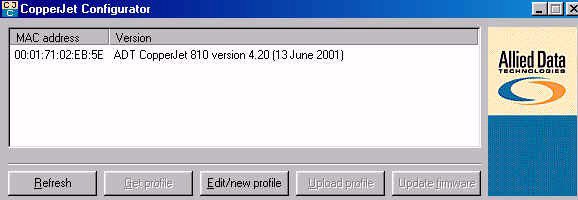

Les modems TORNADO sont solides mais ont systématiquement une documentation complexe et ... une configuration à l'aide d'un logiciel spécifique. Ceci pose souvent des problèmes avec les nouveaux systèmes d'exploitation (programmes incompatibles). Le modem ADSL doit être directement connecté sur une carte réseau pour être configuré. L'installation du programme est à la portée de n'importe quel amateur informatique. Après l'installation, on retrouve 2 logiciels: un de configuration et un moniteur. Vous pouvez vérifier par le moniteur la version dur firmware.

Comme se modèle ne peut être paramétré qu'en connexion directe, commençons par celui-ci.

L'utilisation de ce modem nécessite le chargement d'un profile (un fichier spécifique). Cliquons sur Edit/new profile pour créer un tel profile. Une fois le fichier enregistré, la fenêtre suivante apparaît. Voici tous les modes d'utilisation de ce modem. Nous les verrons à tour de rôle, avec à chaque fois l'utilisation et les configurations.

17.1.1. mode bridged (pont)

Ce mode pont permet la connexion du modem comme passerelle. Dans ce mode, nous n'utilisons que la partie modem du routeur, toutes les autres fonctions sont deseabled (login et mot de passe, NAT, firewall éventuel, ...). Dans la fenêtre, nous rentrons:

1.  l'adresse IP Lan: définie par l'utilisateur dans la

classe 3 des adresses IP, soit de 192.168.0.0. à 192.168.255.255. Ceci

correspond à la plage des adresses réseau internes. Décidons par exemple

192.168.1.2.Nous reprendrons cette adresse dans tous les cas suivants.

l'adresse IP Lan: définie par l'utilisateur dans la

classe 3 des adresses IP, soit de 192.168.0.0. à 192.168.255.255. Ceci

correspond à la plage des adresses réseau internes. Décidons par exemple

192.168.1.2.Nous reprendrons cette adresse dans tous les cas suivants.

2. Subnet mask: masque de sous-réseau. Dans la majorité des cas, ce masque est 255.255.255.0

3. L'adresse gateway, est l'adresse de la passerelle, typiquement celle du routeur: Prenons 192.168.1.1.

4. VPI / VCI. Premier problème, ces données sont rarement fournies: paramètres de connexion.

5. PCR (Peek Cell Rate). Ce nombre doit être compris ici entre 0 et 500.000. Ceci représente la vitesse maximale, je tape 500000. Remarquez que dans un autre routeur, la valeur par défaut était 864000.

6. Packet Filter: filtrage des données, soit aucun (par défaut), soit laisse passer uniquement les packets PPP (Forward), soit uniquement les IP. Laissez par défaut dans la majorité des cas.

Laissez les autres paramètres par défaut.

7. DNS relay doit être l'adresse TCP/IP du modem en cas de bridged., mais elle n'est pas nécessaire dans ce mode

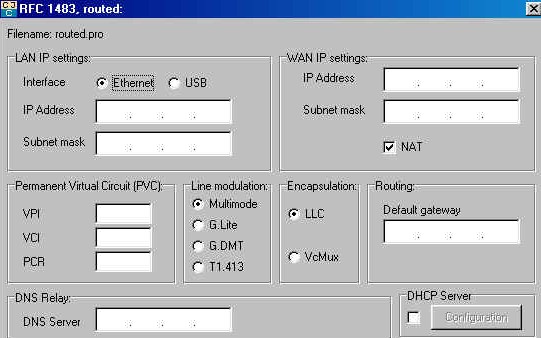

17.1.2. mode Routed, modem installé sur un HUB.

Ce mode permet de faire un pont entre un réseau local et un réseau WAN à

adresse IP fixe.

Ce mode permet de faire un pont entre un réseau local et un réseau WAN à

adresse IP fixe.

Les paramètres sont pratiquement identiques, sauf que:

Vous devez spécifier l'adresse Wan (Internet). Dans le cas d'une liaison ADSL avec adresse TCP/IP fixe, c'est le mode de travail.

Vous pouvez également utiliser dans ce cas le modem en serveur DHCP (configuration adresses TCP/IP automatiques). Les données sont identiques au mode bridged pour le reste.

17.1.3. Mode PPPoA.

Ce mode PPPoA et le suivant PPPoE servent à une connexion Internet directe (cas où le modem est directement connecté sur une carte réseau. En Europe, le mode PPPoE et le mode PPoA peuvent tous deux êtres employés. Ceci dépend du fournisseur d'accès. En théorie, le mode PPPoE est utilisé par les modems RJ45, les PPPoA pour les modem USB.

Une grosse différence par rapport aux modes précédents, vous devez ici taper

le login et le mot de passe fournis par le fournisseur d'accès. Pour rappel, le

login est loginfourni@FOURNISSEUR

Une grosse différence par rapport aux modes précédents, vous devez ici taper

le login et le mot de passe fournis par le fournisseur d'accès. Pour rappel, le

login est loginfourni@FOURNISSEUR

- Dans le cas de skynet, ce sera du type gv52222@SKYNET.

- Le mot de passe est celui fourni par le fournisseur d'accès (provider).

- Le protocol PAP / CHAP est à essayer pour chaque fournisseur.

- VPI/VCI est spécifique aux fournisseur: paramètres de connexion INTERNET

- NAT (translation d'adresse) doit être coché quand votre adresse LAN diffère de votre adresse WAN, ce qui est dans la grosse majorité des cas le cas.

- Le programme demande ici le type de connexion. Dans notre cas, elle est Ethernet et nous tapons l'adresse et le masque habituel: 198.162.1.2 - 255.255.255.0. Cette adresse est nécessaire pour configuration ultérieure (cas d'un raccordement direct). Tapez l'adresse DNS relay. Celle-ci doit être l'adresse fournie en DNS dans le réseau local (sur chaque station), mais ce n'est pas obligatoire d'en taper une, notamment dans les systèmes d'exploitation 2000, XP et supérieurs qui l'incluent automatiquement. Nous verrons DHCP server plus tard.

17.1.4. Mode PPPoE (Point To Point Protocol Over Ethernet), le mode par défaut en Europe pour une connexion directe.

La configuration

est identique à celle PPPoA, excepté que le NAT est d'office coché et que le

protocole PAP / CHAP n'existe pas, ce qui est logique.

La configuration

est identique à celle PPPoA, excepté que le NAT est d'office coché et que le

protocole PAP / CHAP n'existe pas, ce qui est logique.

1. Username, par exemple gv52222@SKYNET

2. Password fourni par le provider ou fournisseur d'accès

3. VPI/VCI: 8/35, suivant le fournisseur d'accès (plus souvent le pays).

4. NAT à cocher.

5. Ethernet dans notre cas, toujours l'adresse 198.162.1.2. et le sous masque 255.255.255.0

6. DNS relay. Celle-ci doit être l'adresse fournie en DNS dans le réseau local (sur chaque station), mais ce n'est pas obligatoire d'en taper une, notamment dans les systèmes d'exploitation 2000, XP et supérieurs qui l'incluent automatiquement.

17.1.5. Les autres modes: PPTP et IPoA

Ce sont des modes hybrides que je ne vois pas.

17.1.6. Au final.

Dans le cas d'une liaison par routeur, le

mode utilisé est bridged, dans le cas d'une liaison par HUB ou en direct, le

mode de connexion est PPPoE. La seule différence entre une connexion directe et

une connexion HUB est liée à la passerelle qui peut être renseignée dans la

configuration du PC (ce n'est pas toujours nécessaire). Dans paramètres, sélectionner

TCP/IP sur carte réseau et

taper l'adresse TCP/IP de la passerelle, dans notre cas 200.1.1.1. (n'oubliez

pas de cliquer sur ajouter).

Dans le cas d'une liaison par routeur, le

mode utilisé est bridged, dans le cas d'une liaison par HUB ou en direct, le

mode de connexion est PPPoE. La seule différence entre une connexion directe et

une connexion HUB est liée à la passerelle qui peut être renseignée dans la

configuration du PC (ce n'est pas toujours nécessaire). Dans paramètres, sélectionner

TCP/IP sur carte réseau et

taper l'adresse TCP/IP de la passerelle, dans notre cas 200.1.1.1. (n'oubliez

pas de cliquer sur ajouter).

Et voilà pour le modem. Cette partie suffira pour toutes les connexions modems ADSL. Pour les petits modems, retenez au moins les paramètres VPI/VCI.

17.1.7. Configuration DHCP serveur

Ce mode permet d'attribuer automatiquement des adresses TCP/IP aux stations par le modem (attention aux OS 2000, XP et supérieur). Pour les cas les plus courants, ceci n'est pas nécessaire.

On retrouve l'adresse DHCP serveur, terminant par 0 avec toujours le sous masque 255.255.255.0. L'adresse Serveur est donc 198.162.1.0. Pour rappel, le DHCP permet à un appareil de fournir à tous les appareils connectés sur le réseau une adresse IP.

Range détermine la plage d'adresse qui sera attribué aux stations. Dans notre cas, 198.162.1.10 à 198.162.1.30

L'adresse Routeur est obligatoirement celle donnée au modem, soit 198.162.1.2 dans notre cas

17.2. Routeur - firewall Hardware - Switch 4 ports.

Le routeur - firewall est fourni par la firme Zero One Technology. Ce modèle est équipé d'un Switch 4 ports, d'une connexion vers modem ADSL RJ45 (d'où l'utilisation ci-dessus du Copperjet 812), d'un routeur et d'un firewall hardware intégré.

Plusieurs appareils de ce type existent dans pratiquement toutes les marques. Certains avec modem intégré, d'autres sans, ... le choix est suffisamment large.

Ces appareils se configurent

par TELNET ou une interface web, directement en

tapant l'adresse de l'appareil dans la barre d'adresse d'Internet Explorer. Dans l'appareil

ci-dessus, vous devez configurer votre connexion TCP/IP PC pour obtenir une

adresse TCP/IP automatique ou du moins faire partie du même groupe soit

192.168.1.X en sachant que par défaut l'adresse du routeur est 192.168.1.1.

Dans les paramètres de connexions INTERNET Explorer, n'utilisez pas de proxy à

ce stade, sinon, vous n'aurez pas d'accès au routeur (ou sinon, utilisez

"Pas pour les adresses locales" avec l'adresse du routeur en option).

Ces appareils se configurent

par TELNET ou une interface web, directement en

tapant l'adresse de l'appareil dans la barre d'adresse d'Internet Explorer. Dans l'appareil

ci-dessus, vous devez configurer votre connexion TCP/IP PC pour obtenir une

adresse TCP/IP automatique ou du moins faire partie du même groupe soit

192.168.1.X en sachant que par défaut l'adresse du routeur est 192.168.1.1.

Dans les paramètres de connexions INTERNET Explorer, n'utilisez pas de proxy à

ce stade, sinon, vous n'aurez pas d'accès au routeur (ou sinon, utilisez

"Pas pour les adresses locales" avec l'adresse du routeur en option).

Après avoir tapé l'adresse de l'appareil dans la barre, la connexion se fait, avec un login et un mot de passe spécifique à l'appareil.

17.2.1. Configuration ADSL

Commençons par configurer la connexion ADSL.

- Use PPPoE Yes (forcément).

- Username et mot de passe sont fournis par le fournisseur d'accès.

- Le Service Name est parfois fourni par le fournisseur d'accès, sinon, ne mettez rien.

- "Connect on demand" permet de couper la connexion (et de se reconnecter) après 120 minutes, mais moins est nettement conseillé.

- Si l'abonnement ADSL prévoit une adresse TCP/IP Internet fixe, elle doit être rentrée en "Fixed Adress".

Cette deuxième partie permet de configurer le TCP/IP.

Soit votre adresse TCP/IP Internet est fournie automatiquement par le fournisseur d'accès (Obtain IP adresss Automatically), soit elle est fixe et fournie par celui-ci.

Les paramètres DNS primaires et secondaires sont fournis par votre fournisseur d'accès. Ceux ci-dessus sont ceux de Skynet.

17.2.2. Configuration IP / Lan

Cette partie permet de configurer le routeur sur le réseau interne. Nous lui fournissons une adresse (ici 192.180.1.1.) et un masque de sous-réseau (255.255.255.0)

L'adresse "Défaut gateway" est généralement celle du routeur (Lan IP adress) et doit être renseignée dans la configuration réseau de chaque PC

NAT doit toujours être activé.

D'autres configuration permettent de modifier les mots de passe et l'heure interne du routeur. Cette dernière option est utilisée par la fonction firewall.

17.2.3. Autres paramétrages

D'autres paramétrages permettent d'utiliser le routeur en serveur DHCP (cf. modem), configurer le routeur en DMZ (zone démilitarisée avec 2 routeurs), .....

17.2.4. Firewall hardware intégré.

Je ne rentrerai pas trop dans les détails puisque celui-ci est spécifique à cet appareil, seulement les configurations de base.

Forcément, vous autorisez la protection firewall. Par défaut, vous laissez (forward) les connexions du LAN (réseau interne) au Wan (Internet). Dans le cas contraire, il est difficile en cas de blocage quel port est bloqué.

Le paramétrage suivant permet de bloquer les connexions TCP/IP incomplètes à partir d'un certain nombre par minutes (on est jamais trop prudent).

Les attaques DoS (Denied of Service) sont des attaques massives de trames incomplètes sur une adresse Internet donnée. La cible tente de reconstruire les messages inférieurs à 64 bits et finalement "s'écroule" sous la charge de travail.

Le port 139 est utilisé en NetBios par le partage des ressources en réseaux Windows (avec 137 et 138). Pour éviter le partage de ressources (disque dur et répertoires via Internet): Non.

Enable remote management ... permet de configurer le routeur via INTERNET, peu recommandable, seulement dans des durées limitées.

La dernière commande

permet de ne pas répondre aux commandes de type Ping provenant d'Internet

(scannage des adresses, commande DOS Ping).

La dernière commande

permet de ne pas répondre aux commandes de type Ping provenant d'Internet

(scannage des adresses, commande DOS Ping).

D'autres commandes permettent d'interdire des plages d'adresses ou des ports du Lan vers Internet et vis versa.

La partie suivante permet d'envoyer un mail à une adresse donnée s'il y a une attaque ou même dans le cas plus bas pour envoyer par mail le fichier LOG.

17.2.5. Les ports TCP et UDP à ouvrir sur le firewall

Dans le paramétrage de ce type de firewall, vous pouvez bloquer tous les ports TCP et UDP et n'en ouvrir que quelques uns. La liste des ports a Ouvrir (ou a absolument fermer) est reprise dans la formation INTERNET: Classes d'adresses, ports TCP et UDP

17.3. Le paramétrage sur le PC.

Une fois le paramétrage effectué sur les différents appareils, reste à connecter l'installation. L'installation se fait en deux parties, le paramétrage de la connexion réseau interne et le paramétrage de la connexion INTERNET . Pour la majorité des firewall - routeurs actuels, tous les paramètres sont automatiquement renvoyés au PC, principalement en Windows XP et Vista. Ces configurations ne sont à faire que quand ça ... fonctionne pas. En plus, par défaut, ces systèmes d'exploitation se connectent via le réseau RJ45 s'ils détectent une connexion existante.

17.3.1. Le paramétrage réseau et connexion INTERNET.

Comme pour toutes les connexions INTERNET, le protocole TCP/IP doit être implanté sur votre carte réseau. Reprenons les paramètres de configurations de chaque PC et sélectionnons la carte réseau qui va se connecter (même via des switch ou HUB) sur le routeur.

En affichant les propriétés TCP/IP de cette carte réseau, on obtient la fenêtre suivante

L'onglet Adresse IP permet soit de laisser l'adresse automatique (par DHCP), soit de la spécifier. Dans le cas d'une adresse automatique, la configuration IP des stations est automatisée. Par contre, la spécification d'une adresse a plusieurs avantages. Premièrement, ceci permet de retrouver via son adresse unique quel PC tente des connexions indélicates. Deuxièmement, en jouant sur le firewall, on peut utiliser le TCP/IP et refuser que certains PC (via leur adresse IP) se connectent sur INTERNET. Par exemple, on peut autoriser les adresses 192.168.1.1 à 192.168.1.100 à se connecter, mais pas les adresses 192.168.1.101 à 192.168.1.255. Le masque de sous-réseau doit être toujours paramétrer en 255.255.255.0. Dans le cas de partage avec un PC sous Microsoft Windows XP, c'est quasiment la seule méthode de connexion possible.

L'onglet Configuration Wins est sans importance ici. Intéressons nous à la passerelle. Elle doit être renseignée comme celle du routeur, soit dans notre cas: 192.168.1.1. La connexion marche généralement sans mais ceci facilite la connexion.

La configuration DNS n'est pas obligatoire mais de nombreuses connexions ne fonctionnent pas sans. Par habitude, je l'insère. Elle doit être identique à celle implantée dans le routeur (sinon Internet Explorer ne fonctionne pas). Le nom d'hôte et de domaine est sans importance mais doit être renseignée sous Windows 98. Les paramètres ci-dessous sont ceux de Skynet: rentrez d'abord le DNS primaire et ensuite le DNS secondaire. D'autres paramètres de connexion FAI

Après avoir redémarrer le PC (du moins en Windows 98), il ne reste plus qu'à paramétrer la connexion INTERNET pour ce partage de connexion ADSL par routeur.

17.3.2. Paramétrage de la connexion INTERNET.

Démarrer Internet Explorer. S'il ne détecte pas de connexion, arrêter la tentative. Dans le menu Outils, sélectionnez "Options Internet". Dans l'onglet Connexions, cliquez sur le bouton Configurer.

Cochez la case "Je veux configurer ma connexion manuellement ou en utilisant un réseau local "LAN". Ensuite "En utilisant un réseau local. Laissez à ce stade le proxy en automatique. Si votre messagerie est déjà configurée, vous n'avez plus besoin de la configurer.

Dans le même onglet, cliquez sur le bouton "Paramètres Lan".

Pour utiliser le proxy de votre fournisseur

d'accès (ici Skynet), cochez la case correspondante et tapez l'adresse fournie

par le FAI. Dans ce cas, si vous utilisez des connexions spécifiques (le

logiciel bancaire ISABEL par exemple) ou souhaitez avoir accès à la

configuration du routeur à partir de ce PC, vous devez cocher la case

"Ne pas utiliser de serveur proxy pour les adresses locales et cliquez sur

le bouton "Avancés".

Pour utiliser le proxy de votre fournisseur

d'accès (ici Skynet), cochez la case correspondante et tapez l'adresse fournie

par le FAI. Dans ce cas, si vous utilisez des connexions spécifiques (le

logiciel bancaire ISABEL par exemple) ou souhaitez avoir accès à la

configuration du routeur à partir de ce PC, vous devez cocher la case

"Ne pas utiliser de serveur proxy pour les adresses locales et cliquez sur

le bouton "Avancés".

Dans les exceptions, tapez l'adresse IP du routeur et les différentes exceptions souhaitées. Une fois ces modifications acceptées, votre connexion fonctionne en automatique.

Quelques précautions néanmoins, décochez la case "Vérifiez les messages toutes les 30 minutes" dans les paramètres de votre messagerie. En effet, comme la communication vers INTERNET est transparente, n'importe quel programme peut se connecter sur INTERNET quand il veut. Avec cette option, la connexion reste ouverte en permanence ce qui peut provoquer des risques de sécurité (même si le firewall protège une large partie des communications, mieux vaut rester prudent).

17.4. Quelques exemple de la vie d'une connexion INTERNET

Voici quelques exemples de fichier LOG du firewall hardware (avec adresse Wan TCP/IP non permanente), un condensé de systèmes protégés différents.

La dernière adresse correspond à l'adresse du PC du réseau interne au moment de la connexion. Toutes les lignes ne sont pas forcément des tentatives d'intrusion via Internet, on trouve des ports officiels IANA (mais rien ne dit qu'il ne s'agit pas d'une autre application, des ports typiques à un trojan, des ports utilisés mais fermés (de type ICQ, MSN messenger, ...), ICMP attack sans importance (un ping), ... Certaines commandes essayent sur le routeur, d'autres directement sur les PC (les adresses de type 192.168.X.X). Les messages proviennent autant en TCP qu'en UDP

| fc-cli | 1371 | tcp | Fujitsu Config Protocol | IANA port officiel ou ? |

Tue May 07 07:58:44 2002 - policy rule - tcp [wan, 213.36.127.59,192.168.1.152:1371] - [discard]

Un ping, il y en a qui s'amuse.

Tue May 07 10:37:42 2002 - icmp attack - icmp

[wan, 213.36.100.179,217.136.190.170:0] - [discard]

A partir d'un PC, toujours le même. Comme les tentatives de sortie ne se sont plus produites, plutôt une application qu'un trojan (faut pas être paranoïaque mais lucide)

| 6667 | tcp | Trinity | trojan | |

| 6667 | tcp | WinSatan | trojan | |

| 6667 | tcp | Schedule Agent | trojan | |

| ircd | 6667 | tcp | Internet Relay Chat | IANA |

| ircd | 6667 | udp | Internet Relay Chat | IANA |

| ircu | 6667 | tcp | IRCU | IANA |

| ircu | 6667 | udp | IRCU | IANA |

Tue Dec 17 18:27:40 2002 - policy rule - tcp [lan,

192.168.1.97,213.177.65.17:6667] -

[discard]

...

Jeux provenant de l'extérieur

Tue Dec 17 18:08:08 2002 - policy rule - udp [wan, 80.7.150.9,217.136.155.3:27015]-[discard]

Pourquoi pas essayer avec PC anywhere

| pcanywherestat | 5632 | tcp | pcANYWHEREstat | IANA |

Tue Dec 17 23:11:02 2002 - policy rule - udp [wan, 217.136.11.74,217.136.15.3:5632]

- [discard]

Inconnu mais justement, pas officiels.

Wed Dec 18 13:44:57 - policy rule - tcp [wan,

193.201.103.100,192.168.1.4:2193]

- [discard]

Wed Dec 18 20:42:37 - policy rule - tcp [wan, 80.200.248.200,192.168.1.4:1223] - [discard]

Fri Dec 20 15:42:00

- policy rule - tcp [wan, 193.201.103.91,192.168.1.4:3524] - [discard]

Officiel IANA

Wed Dec 18 14:06:11 2002

- policy rule - tcp [wan, 80.200.248.2,192.168.1.4:2845]

- [discard]

Wed Dec 18 14:36:18 2002 - policy rule - tcp [wan,

80.200.248.2,192.168.1.4:2848]

- [discard]

Wed Dec 18 15:06:29 2002 - policy rule - tcp [wan, 80.200.248.2,192.168.1.4:2851] - [discard]

Officiel IANA pour un logiciel de contrôle à distance de serveur http://www.folio.com (pas sûr que ce soit logique) et toujours sur le même PC

Fri Dec 20 16:13:48 - policy rule - tcp [wan, 80.200.248.200,192.168.1.27:2242] - [discard]

Fri Dec 20 16:28:48 - policy rule - tcp [wan, 80.200.248.200,192.168.1.27:2242] - [discard]

| 31789 | udp | Hack´a´Tack | trojan |

Wed Dec 18 14:40:20 2002 - policy rule - udp [wan, 217.136.2.7,217.136.1.19:31789] - [discard]

http://www.phonefree.com (un employé qui s'amuse ?)

Fri Dec 20 16:20:53 2002 - policy rule - tcp [wan,

207.46.106.183,192.168.1.1:1035] -

[discard]

1812, officiellement

un port officiel ou CuSeeMe (un logiciel de video conférence) mais qui travaille alors que personne n'est dans l'entreprise

et provenant d'adresses sources (Wan) différents ...

Sat Dec 21 01:51:00 2002 - policy rule - udp [wan,

195.2.78.24,21.136.154.118:1812] -

[discard]

Sat Dec 21 01:55:26 2002 - policy rule - udp [wan,

218.1.36.50,217.136.154.118:1812] -

[discard]

Une attaque informatique nettement plus grave

Sat Dec 21 20:12:49 2002

- tear drop attack - any [wan,

192.9.200.32,217.136.155.185:0] -

[discard]

Un TEAR DROP consiste à envoyer des informations (appelé OOB = Out Of Band ) sur des ports de windows (toutes versions 32 bits). Les informations envoyées sont des packets TCP qui se recouvrent. Lorsque l'ordinateur victime reçoit ces packets, il tente de les reconstruire. N'y arrivant pas, cela provoque un plantage, un écran bleu causant une erreur de protection générale et vous n'avez d'autre choix que de redémarrer l'ordinateur. Le tear drop, le new tear et le boink (des attaques similaires) peuvent aussi affecter les systèmes Linux (inférieur à 2.0.32), mac et unix. Un article plus complet sur la sécurité, le chapitre 17 du cours INTERNET (sécurité) reprend ces problèmes en détails.

Pour retrouvé un semblant de localisation du PC qui tente l'intrusion, utilisez la commande DOS tracert.

Une dernière remarque, les adresses réseau LINKLOCAL (APIPA) commencent toujours par 169.254 et ont le format suivant: 169.254.X.X Les adresses réseau LINKLOCAL sont réservées aux adresses privées et internes et ne peuvent pas être utilisées sur les ordinateurs reliés par le Partage de connexion Internet.

|

Dépannage

réseau Dépannage des réseaux internes |

Sécurité

informatique Tous les problèmes liés à la sécurité: virus, spyware, intrusion, attaques, |

|

La suite du cours Hardware 2 > Les terminaux point de vente |

| < Ecrans tactiles et vidéo projecteurs |

Le cours "matériel PC et périphériques", le cours "matériel réseau, serveurs et communication"

Pour l'ensemble du site YBET informatique à Pin - Chiny (info, se dépanner, ...)

© YBET informatique 2008 - 2015